«Физкультура и закаливание — мера профилактики простудных заболеваний»

Самый драгоценный дар, который человек получает от природы-здоровье. Недаром в народе говорят: «Здоровому всё здорово!» Об этой простой и мудрой истине следует помнить всегда, а не только в те моменты, когда в организме начинаются «сбои» и мы вынуждены обращаться к врачам, требуя от них подчас невозможного. Какой бы совершенной ни была медицина, она не может избавить каждого от всех болезней. Человек сам творец своего здоровья! Вместо того, чтобы грезить о живой воде и прочих чудотворных эликсирах, лучше с раннего возраста вести активный и здоровый образ жизни, закаливаться, заниматься физкультурой и спортом, соблюдать правила личной и общественной гигиены- словом, добиваться разумными путями подлинной гармонии здоровья.

Занимайся физкультурой и спортом, развивай и укрепляй своё тело- этим закалишь его, сделаешь невосприимчивым к заболеваниям, повысишь свою выносливость. Используй свободное время для тренировки и закалки. Дыши правильно-глубже и через нос, не задерживай дыхания. Утром и вечером обмывайся. Обмывайся также до пояса холодной водой при всякой возможности после занятия физкультурой. Мой ноги холодной водой перед сном, проводи утреннюю зарядку на воздухе: летом в трусах, а в холодное время в лёгкой одежде. Хорошо проветривай спальное помещение.

Дыши правильно-глубже и через нос, не задерживай дыхания. Утром и вечером обмывайся. Обмывайся также до пояса холодной водой при всякой возможности после занятия физкультурой. Мой ноги холодной водой перед сном, проводи утреннюю зарядку на воздухе: летом в трусах, а в холодное время в лёгкой одежде. Хорошо проветривай спальное помещение.

Систематические и правильные занятия физической подготовкой и спортом повышают работоспособность всего организма. Сердечные мышцы укрепляют и работают более экономно, растёт ёмкость лёгких, дыхание делается ровным и глубоким. Пища усваивается лучше. Нервная система укрепляется.

Человек должен сам выработать постоянную привычку заниматься физической культурой, чтобы обеспечить гармоничное равновесие между умственными и физическими нагрузками. Это одна из основных частей индивидуальной системы здорового образа жизни. Физическая культура оказывает важное воздействие на умение человека приспосабливаться к внезапным и сильным функциональным колебаниям. Тренированность придаёт человеку уверенность в себе. Люди, постоянно занимающиеся физкультурой, меньше подвержены стрессу, они лучше справляются с беспокойством, тревогой, угнетённостью, гневом и страхом. Физически тренированные люди лучше сопротивляются болезням, им легче вовремя засыпать, сон у них крепче, им требуется меньше времени, чтобы выспаться. Некоторые физиологи считают, что каждый час физической активности продлевает жизнь человека на два-три часа.

Тренированность придаёт человеку уверенность в себе. Люди, постоянно занимающиеся физкультурой, меньше подвержены стрессу, они лучше справляются с беспокойством, тревогой, угнетённостью, гневом и страхом. Физически тренированные люди лучше сопротивляются болезням, им легче вовремя засыпать, сон у них крепче, им требуется меньше времени, чтобы выспаться. Некоторые физиологи считают, что каждый час физической активности продлевает жизнь человека на два-три часа.

Двигательная активность- это любая мышечная активность, позволяющая поддерживать хорошую физическую форму, улучшать самочувствие, обеспечивать прилив энергии, дающей дополнительный стимул жизни. Наилучший эффект для здоровья человека двигательная активность даёт совместно с закаливанием. Согласно исследованиям, здоровье человека на 50-70% зависит от того, насколько правильным является его образ жизни. Закаливание является его важной составляющей частью.

Закаливание- это улучшение устойчивости организма к воздействию окружающей среды.

Закаливание- это прежде всего, умелое использование совершенных, созданных тысячелетней эволюцией физиологических механизмов защиты и адаптации организма. Оно позволяет использовать скрытые возможности организма, мобилизировать в нужный момент защитные силы и тем самым устранить опасное влияние на него неблагоприятных факторов внешней среды.

Закаливание- мощное оздоровительное средство. С его помощью можно избежать многих болезней, продлить жизнь на многие годы, сохранить трудоспособность, умение радоваться жизни. Особенно велика роль закаливания в профилактике простудных заболеваний: в 2-4 раза снижают их число закаливающие процедуры, а в отдельных случаях вовсе избавиться от простуд.

Приступая к любым процедурам двигательной активности, а также собираясь заняться закаливанием, важно учесть некоторые ограничения. При острой фазе болезни заниматься противопоказано, тренировки также придётся отложить при хроническом процессе воспалительного характера. Соблюдение основных, но простых правил тренировок порадует долгим сроком жизни без болезней.

Начинать закаливание нужно в максимально возможном здоровом состоянии. Обязательно нужно избавиться от простудных заболеваний, вылечить зубы. Не нужно проводить закаливание через силу. Положительный эффект во многом достигается за счёт интереса к процедурам, позитивного настроения.

Приступая к закаливанию, следует придерживаться следующих принципов:

Очень важна систематичность закаливания. Независимо от настроения, времени года, занятости и погодных условий нужно проводить процедуры. Перерыв можно делать только по медицинским показаниям, например, при появлении каких- либо заболеваний.

Постепенность— один из главных принципов закаливания. Важно помнить, что форсирование событий может привести не к оздоровлению, а, наоборот, к заболеванию. Необходимо также учитывать индивидуальные особенности своего здоровья.

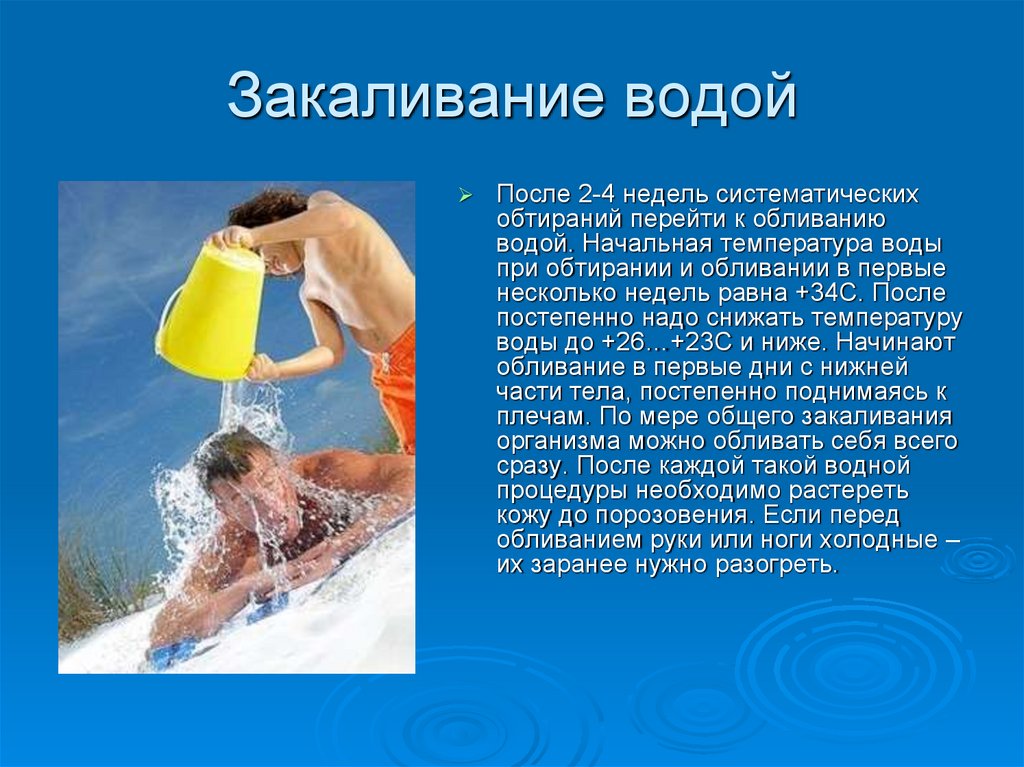

Последовательность проведения закаливающих процедур тоже очень важна. Необходима предварительная тренировка организма более щадящими процедурами. Начать можно с обтирания, ножных ванн, а затем приступить к обливаниям, соблюдая при этом принцип постепенности снижения температур.

Начать можно с обтирания, ножных ванн, а затем приступить к обливаниям, соблюдая при этом принцип постепенности снижения температур.

Обтирание-растирание определённых частей тела сначала горячей водой, а потом холодной.

Обливание-водная процедура, при которой вся поверхность тела обливается холодной водой с постепенным снижением температуры.

Учёт возрастных и индивидуальных особенностей организма человека. Закаливание оказывает сильное воздействие на организм людей, впервые приступающих к нему. Поэтому прежде чем начать закаливающие процедуры, следует обратиться к врачу.

Комплексность использования закаливающих процедур. К естественным факторам внешней среды, которые широко применяются для закаливания организма, относятся воздух, вода и солнечное облучение. Эффективность действия закаливающих процедур значительно повышается, если их сочетать с выполнением спортивных упражнений.

Все закаливающие процедуры должны проводиться на фоне положительных эмоций. Нарушение этих правил приводит к отсутствию положительного эффекта закаливающих процедур. Одним из самых распространённых видов закаливания организма является хождение босиком. На стопах человека находится большое количество биологически активных точек, которые при хождении босиком стимулируются и помогают нормализовать работу многих органов и систем организма. Хождение босиком повышает сопротивляемость организма простудным заболеваниям и укрепляет иммунитет.

Нарушение этих правил приводит к отсутствию положительного эффекта закаливающих процедур. Одним из самых распространённых видов закаливания организма является хождение босиком. На стопах человека находится большое количество биологически активных точек, которые при хождении босиком стимулируются и помогают нормализовать работу многих органов и систем организма. Хождение босиком повышает сопротивляемость организма простудным заболеваниям и укрепляет иммунитет.

Важным фактором оценки эффективности закаливания является и самоконтроль. При самоконтроле закаливающийся сознательно следит за своим самочувствием и на основании этого может регулировать дозировку закаливающих процедур.

Регулярное закаливание обеспечивает:

-увеличение способностей к восприятию и запоминанию

-укрепление силы воли

-активную физиологическую деятельность и здоровую жизнь

-замедление процесса старения

-продление срока активной жизни на 20-25%

Роль закаливания особенно велика в профилактике простудных и острых респираторных заболеваний. Известно, что респираторные заболевания у детей, подростков, юношей и девушек бывают основной причиной нетрудоспособности, различных осложнений, хронических заболеваний и стрессовых состояний. Поэтому закаливающие процедуры должны быть направлены на укрепление всего организма.

Известно, что респираторные заболевания у детей, подростков, юношей и девушек бывают основной причиной нетрудоспособности, различных осложнений, хронических заболеваний и стрессовых состояний. Поэтому закаливающие процедуры должны быть направлены на укрепление всего организма.

В современных условиях значение закаливания всё более возрастает. Миллионы людей эффективно используют различные закаливающие средства.

Закалённый человек обладает высоким жизненным тонусом, не подвержен заболеваниям и в

любых условиях способен сохранять спокойствие, бодрость духа, оптимизм!!!

23 ноября 2020 года с получателями социальных услуг Зюбиной Г.И., Темновой Н.В. и Захаровой З.Г была проведена тематическая беседа на тему «Физкультура и закаливание- мера профилактики простудных заболеваний.», а 24 ноября 2020 года на эту же тему беседа была проведена с получателем социальных услуг Овчинниковым П.Д.

К закреплению изученного были организованы физические упражнения

Закаливание

Закаливание – это система профилактических мероприятий, направленных на сопротивляемость организма неблагоприятным факторам окружающей среды. Оздоровительное закаливание помогает организму повысить адаптацию к условиям внешней среды. То есть закаленный организм даже при значительных колебаниях температуры окружающей среды поддерживает температуру внутренних органов в достаточно узких границах. Например, при резком снижении или повышении температуры внешней среды закаленный организм резко отреагирует сужением или расширением сосудов на угрозу возможного сильного охлаждения либо перегрева, и ограничит или повысит теплоотдачу. Тогда как незакаленный организм не сможет так быстро отреагировать, и получит переохлаждение или перегрев.

Оздоровительное закаливание помогает организму повысить адаптацию к условиям внешней среды. То есть закаленный организм даже при значительных колебаниях температуры окружающей среды поддерживает температуру внутренних органов в достаточно узких границах. Например, при резком снижении или повышении температуры внешней среды закаленный организм резко отреагирует сужением или расширением сосудов на угрозу возможного сильного охлаждения либо перегрева, и ограничит или повысит теплоотдачу. Тогда как незакаленный организм не сможет так быстро отреагировать, и получит переохлаждение или перегрев.

Кроме этого закаливание человека повышает выносливость организма, укрепляет нервную систему, повышает иммунитет и сопротивляемость болезням. Закаливание считают одним из лучших способов сохранить здоровье.

Виды закаливания

Аэротерапия – закаливание воздухом.

Данный вид закаливания включает в себя воздушные ванны и долгие прогулки на свежем воздухе. Свежий воздух закаляет организм путем охлаждения кожных рецепторов и нервных окончаний слизистой и тем самым совершенствует терморегуляцию организма. Закаливание воздухом полезно для психоэмоционального состояния человека, повышения иммунитета, насыщения организма кислородом и тем самым способствует нормализации работы большинства органов и систем организма.

Свежий воздух закаляет организм путем охлаждения кожных рецепторов и нервных окончаний слизистой и тем самым совершенствует терморегуляцию организма. Закаливание воздухом полезно для психоэмоционального состояния человека, повышения иммунитета, насыщения организма кислородом и тем самым способствует нормализации работы большинства органов и систем организма.

Закаливание воздухом является самым простым и доступным методом закаливания. Необходимо больше времени проводить на свежем воздухе вне зависимости от погоды и времени года. Нужно стараться больше времени гулять в парках, лесу, возле водоемов, так как летом воздух в таких местах насыщен полезными активными веществами, которые выделяются растениями. Зимой тоже очень важны прогулки в лесах и парках, так как зимний воздух практически не содержит микробов, более насыщен кислородом и оказывает целебное действие на весь организм.

Гелиотерапия – закаливание солнцем, воздействие на организм солнечным светом и теплом. Закаливание солнцем повышает устойчивость нервной системы, ускоряет обменные процессы организма, повышает сопротивляемость организма, улучшает кровообращение, улучшает работу мышечной системы, имеет тонизирующее воздействие почти на все функции организма.

Закаливание солнцем повышает устойчивость нервной системы, ускоряет обменные процессы организма, повышает сопротивляемость организма, улучшает кровообращение, улучшает работу мышечной системы, имеет тонизирующее воздействие почти на все функции организма.

Закаливание солнцем может не только принести пользу, но и оказать очень большой вред, поэтому к этому виду закаливания нужно относиться очень ответственно и соблюдать все правила закаливания солнцем. Ни в коем случае нельзя допускать ожогов, перегрева и тепловых ударов. Неправильное закаливание солнцем может привести к тяжелым заболеваниям. Закаливание солнцем должно происходить постепенно и учитывать возраст, состояние здоровья человека, климатические условия и другие факторы.

Хождение босиком. Этот вид закаливания полезен и детям, и взрослым. На стопах человека находится большое количество биологически активных точек, которые при хождении босиком стимулируются и помогают нормализовать работу многих органов и систем организма. Хождение босиком повышает сопротивляемость организма к простудным заболеваниям, повышает иммунитет. Этот вид закаливания является хорошей профилактикой очень многих заболеваний.

Хождение босиком повышает сопротивляемость организма к простудным заболеваниям, повышает иммунитет. Этот вид закаливания является хорошей профилактикой очень многих заболеваний.

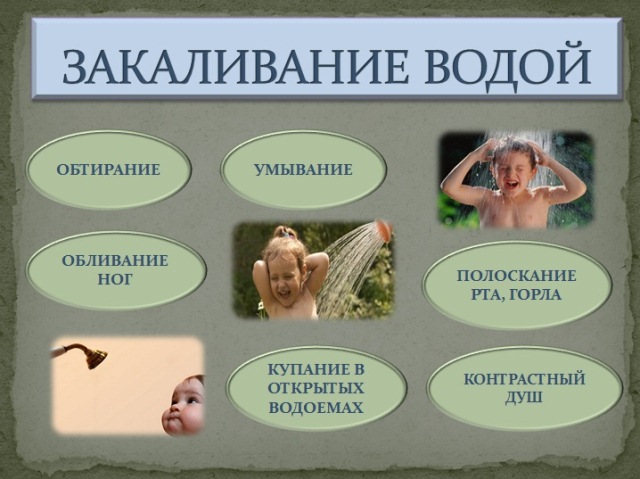

Закаливание водой. Закаливание водой – это очень полезная для организма человека процедура. При водном закаливании циркуляция крови в организме происходит интенсивней, принося органам и системам организма дополнительный кислород и питательные вещества. Закаливание водой можно разделить на несколько видов:

Обтирание. Обтирание является самой нежной и щадящей из всех закаливающих процедур водой. Обтирание можно применять с самого раннего детского возраста. Обтирание можно проводить губкой, рукой или полотенцем, смоченными в воде. Сначала обтирают верхнюю часть тела, затем растирают ее сухим полотенцем, а потом обтирают нижнюю часть тела и тоже растирают сухим полотенцем.

Обливание. Обливание более эффективная по оказывающему влиянию процедура, чем обтирание. Обливание может быть общим, то есть всего тела и местным – обливание ног. После процедуры обливания необходимо растереть тело сухим полотенцем.

После процедуры обливания необходимо растереть тело сухим полотенцем.

Душ. Закаливание душем еще более эффективная процедура закаливания, чем обтирание и обливание. Вариантов закаливания душем два, это прохладный (холодный) душ и контрастный душ.

Лечебное купание и моржевание. Этот вид закаливания водой с каждым годом становиться все более популярным. Лечебное купание и моржевание прекрасно влияет на все органы и системы организма человека, улучшается работа сердца, легких, совершенствуется система терморегуляции. Этот вид закаливания предполагает строжайшее соблюдение всех правил для данного вида. Начинать моржевание необходимо после консультации с врачом.

System Hardening Essentials

Сложные кибератаки доминируют в заголовках, из-за чего взломы кажутся изощренными. На самом деле, большинство взломов невероятно просты, и злоумышленники используют известные бреши в безопасности конфигурации. На самом деле, кибератаки довольно распространены. По данным IBM, 83% компаний сталкивались с более чем одним взломом во время работы.

По данным IBM, 83% компаний сталкивались с более чем одним взломом во время работы.

Защита системы — один из лучших способов защитить вашу компанию от кибератак. Также известное как усиление защиты серверов, усиление безопасности и усиление операционных систем (ОС), усиление защиты системы представляет собой набор методов, инструментов и методологий для снижения уязвимости серверов и компьютеров. Повышение безопасности системы направлено на снижение рисков сетевой и ИТ-безопасности за счет устранения ненужных служб и приложений, а также активации встроенных функций безопасности. Чем меньше векторов атак, тем меньше у злоумышленников возможностей проникнуть в вашу экосистему информационных технологий (ИТ).

Для усиления защиты системы требуется методологический подход к выявлению, аудиту, контролю и устранению потенциальных пробелов в кибербезопасности в вашей организации. Чтобы избежать путаницы и слишком конкретных (или слишком расплывчатых) терминов, таких как усиление защиты компьютеров, усиление защиты ноутбуков, усиление защиты настольных компьютеров, усиление защиты серверов, усиление защиты устройств и т. д., мы можем разделить действия по усилению защиты на функциональном уровне:

д., мы можем разделить действия по усилению защиты на функциональном уровне:

- Повышение защиты операционной системы уязвимости в операционных системах на серверах и конечных точках путем удаления ненужных служб, отключения ненужных учетных записей и настройки параметров безопасности в соответствии с отраслевыми стандартами

- Защита сети : Укрепление сетевой инфраструктуры путем настройки брандмауэров (как аппаратных, так и программных), внедрения систем обнаружения и предотвращения вторжений и проведения регулярных оценок уязвимости

- Защита базы данных : повышение безопасности баз данных путем реализации контроля доступа, шифрования конфиденциальных данных и настройки параметров безопасности

- Усиление защиты приложений : Настройка параметров приложений, таких как Microsoft Exchange или MS Office, для повышения безопасности от эксплуатации с использованием макросов или подобных атак с использованием сценариев

- Усиление защиты удаленных систем : Защита удаленных систем и устройств путем внедрения безопасного контроля доступа и протоколов, а также мониторинга уязвимостей и угроз

В этом руководстве вы узнаете больше о процессе усиления безопасности системы и о том, почему это необходимо.

Почему необходимо укреплять системы?

Помимо защиты ваших данных и систем от кибератак, усиление защиты поможет вам соблюдать законы и нормы:

- Законы: Несколько законов требуют от вас повышения безопасности ваших систем, в том числе:

- North American Electric Reliability Corporation Защита критической инфраструктуры (NERC CIP): этот стандарт предписывает необходимость «разрешать и документировать изменения, отклоняющиеся от существующей базовой конфигурации».

- Стандарт безопасности данных индустрии платежных карт (PCI DSS) V4 : Требование 2 стандарта PCI DSS V4 требует применения безопасных конфигураций ко всем компонентам системы. Укрепление требует, чтобы вы сбалансировали функциональность с безопасностью. Другими словами, политика безопасности ваших систем должна учитывать требования кибербезопасности и способность ИТ-команды реализовать политику с использованием текущих уровней ресурсов.

- Закон о переносимости и подотчетности медицинского страхования (HIPAA) : Правило безопасности HIPAA устанавливает стандарты защиты электронной личной медицинской информации (ePHI) физических лиц, которая получена, создана, сохранена или используется субъектом, на который распространяется действие. Подпадающие под действие организации должны защищать ePHI пациентов, используя соответствующие технические, административные и физические средства защиты для обеспечения целостности, конфиденциальности и безопасности информации.

- Специальная публикация NIST 800-53, редакция 5 : CM-2 «Базовая конфигурация» и CM-3 «Контроль изменений конфигурации» отвечают необходимости усиления кибербезопасности служб, систем и продуктов, которые мы используем ежедневно.

- CM-2 «Базовая конфигурация»: Это требует от вас разработки, обслуживания, документирования, проверки и обновления текущей базовой конфигурации вашей системы. Базовые конфигурации системы включают аспекты эксплуатации, подключения и связи. Они служат основой для будущих сборок, изменений и выпусков систем и включают в себя реализацию контроля конфиденциальности и безопасности, топологию сети, рабочие процедуры и многое другое.

- CM-3 «Контроль изменения конфигурации»: Этот элемент управления требует от вас выполнения следующих действий:

- Определение и документирование изменений вашей системы, контролируемых конфигурацией

- Просмотрите предлагаемые изменения вашей системы, контролируемые конфигурацией, и одобрите любые изменения

- Решения об изменении конфигурации документа

- Внедрить одобренные изменения, контролируемые конфигурацией

- Сохранять записи о таких изменениях в системе

- Просмотр и мониторинг действий, связанных с изменениями, контролируемыми конфигурацией

- Организация и контроль действий по контролю изменений конфигурации

- Технические руководства по внедрению безопасности (STIG) Агентства оборонных информационных систем (DISA) : STIG DISA представляют собой набор передовых методов установки и поддержки ИТ-инфраструктур.

Каждый STIG относится к отдельному активу, например к сетевому оборудованию, операционной системе или приложению, и устанавливает методы настройки, необходимые для обеспечения безопасной настройки и обслуживания актива.

Каждый STIG относится к отдельному активу, например к сетевому оборудованию, операционной системе или приложению, и устанавливает методы настройки, необходимые для обеспечения безопасной настройки и обслуживания актива.

- Специальная публикация NIST 800-53, редакция 5 : CM-2 «Базовая конфигурация» и CM-3 «Контроль изменений конфигурации» отвечают необходимости усиления кибербезопасности служб, систем и продуктов, которые мы используем ежедневно.

Элементы защиты системы

Защита системы состоит из нескольких элементов, в том числе:

- Оценка компонентов системы и сети : Прежде чем внедрять какие-либо меры безопасности, важно оценить потребности системы, пройдя через ее компоненты и сеть дать четкое представление об основных потребностях сети. Сюда входит проверка BIOS, прошивки, сетевого стека и установленного программного обеспечения.

- Блокировка конфигураций: После определения основных потребностей конфигурации следует заблокировать, чтобы свести к минимуму потенциальные угрозы для ИТ-среды. В качестве справочных материалов можно использовать передовые отраслевые стандарты, такие как NIST, CIS и STIG DISA.

- Баланс между функциональностью и безопасностью: Усиление защиты требует, чтобы вы сбалансировали функциональность и безопасность. Политика безопасности систем должна учитывать требования кибербезопасности и способность ИТ-команды реализовать политику с использованием текущих уровней ресурсов.

- Управление уязвимостями: Защита систем также требует управления уязвимостями, что требует от вас выявления, оценки, устранения и сообщения об уязвимостях безопасности в вашем программном обеспечении и системах. Это помогает приоритизировать возможные угрозы и свести к минимуму поверхность атаки ИТ-системы.

- Контроль изменений: Системный подход к управлению системными изменениями, контроль изменений гарантирует наличие документации для всех изменений без внесения ненужных изменений. Это также обеспечивает бесперебойное обслуживание и эффективное использование ресурсов. Управление изменениями обычно происходит после отправки запросов на изменение.

Рекомендации по усилению защиты системы

Как упоминалось ранее, в вашей системе есть много аспектов повышения безопасности. Выполните следующие действия для защиты системы:

Учетные записи пользователей

Кибератаки часто используют уязвимости в учетных записях пользователей для получения доступа к ИТ-системам. Защита учетных записей пользователей снижает риск кибербезопасности за счет выявления и удаления ненужных учетных записей пользователей. Это также включает:

- Создание и внедрение политики учетных записей пользователей , который определяет разрешенные типы учетных записей, такие как учетные записи администратора, обычного пользователя и гостя. Обычно это включает в себя отключение локальных учетных записей по умолчанию и гостевых учетных записей.

- Создание безопасных паролей путем требования от пользователей следовать последним рекомендациям по сложности паролей, например избегать коротких, простых паролей и паролей по умолчанию

- Ограничение числа пользователей, имеющих доступ администратора к системе, или внедрение решения управления привилегированным доступом (PAM) для устранения постоянных привилегий в вашей среде.

- Ограничение доступа к привилегированным функциям , таким как управление учетными записями пользователей и конфигурация системы. Это поможет предотвратить несанкционированные изменения в системе.

- Обратите внимание на привилегии, предоставленные группам и встроенным учетным записям

Файловые системы

Защита файловых систем предотвращает просмотр, доступ и кражу ваших файлов злоумышленниками третьими лицами. В частности, это касается:

- Установка и поддержка безопасных разрешений : Установка соответствующих разрешений для файлов и каталогов, чтобы гарантировать, что только авторизованные пользователи имеют доступ к конфиденциальной информации.

- Шифрование конфиденциальных данных как при передаче, так и при хранении : Шифрование файлов и данных как при их передаче по сети, так и при их хранении на жестких дисках для защиты от несанкционированного доступа.

- Ограничение доступа в определенные типы файлов , такие как исполняемые файлы, чтобы уменьшить поверхность атаки.

- Внедрение мониторинга целостности файлов : Мониторинг целостности файлов — это процесс, помогающий обнаруживать несанкционированные изменения в файлах и каталогах.

- Использование средств управления доступом: Внедрение средств управления доступом, таких как управление доступом на основе ролей (RBAC) или решение по управлению и администрированию удостоверений (IGA), чтобы гарантировать, что пользователи имеют доступ только к тем ресурсам и информации, которые им необходимы для выполнения своих рабочих функций.

Приложения

Использование уязвимостей приложений для получения несанкционированного доступа к системам — обычная тактика киберпреступников. Защита приложений, также называемая защитой программного обеспечения, предотвращает это, защищая ваши приложения от методов мошенничества, таких как несанкционированное вмешательство и обратный инжиниринг. Это также может уменьшить векторы атак:

Это также может уменьшить векторы атак:

- Внесение в белый список : Разрешение запуска в системе только приложений и программного обеспечения из белого списка. Это может помочь предотвратить запуск злоумышленниками вредоносного программного обеспечения в системе.

- Использование поддерживаемых версий программного обеспечения : Использование только тех версий программного обеспечения, которые все еще поддерживаются поставщиком. Это может помочь гарантировать, что все известные уязвимости будут устранены с помощью исправлений безопасности.

- Регулярное исправление и обновление : Установка исправлений и обновлений безопасности, как только они становятся доступными. Это может помочь устранить недавно обнаруженные уязвимости.

- Внедрение платформ управления исправлениями : Использование системы управления исправлениями для автоматизации процесса применения исправлений и обновлений безопасности.

- Тестирование новых обновлений и версий перед внедрением : Тестирование новых обновлений и версий программного обеспечения перед их развертыванием в производственной среде, чтобы убедиться, что они не создают новых уязвимостей.

- Удаление ненужного программного обеспечения : Удаление любого ненужного программного обеспечения или приложений, которые не нужны системе по назначению.

- Использование тестирования белого ящика : Использование методов тестирования, таких как тестирование белого ящика, для выявления и исправления любых скрытых недостатков в коде приложения.

- Использование полиморфизма : Использование таких методов, как полиморфизм, для затруднения или невозможности обратного проектирования для злоумышленников, что помогает защитить код приложения от подделки.

- Использование криптографии и запутывания : Использование шифрования и запутывания кода для сокрытия кода и данных приложения, что затрудняет понимание или извлечение конфиденциальной информации злоумышленниками.

- Отключение всех ненужных функций и служб базы данных : Устраняя эти потенциальные векторы атак, вы можете значительно сократить точки входа для злоумышленников.

Операционные системы (ОС)

Как следует из названия, укрепление операционных систем (ОС) включает в себя включение или добавление функций безопасности в вашу ОС, чтобы сделать ее более безопасной. Защита ОС обычно включает в себя следующее:

- Закрытие неиспользуемых сетевых портов : Закрытие любых сетевых портов, которые не требуются системе по назначению, может помочь уменьшить поверхность атаки и предотвратить несанкционированный доступ.

- Отключение или удаление ненужных служб и драйверов: Удаление или отключение любых служб или драйверов, которые не нужны системе по назначению, может помочь уменьшить поверхность атаки и предотвратить несанкционированный доступ.

- Тестирование новых версий и обновлений перед внедрением: Тестирование новых версий ОС и обновлений перед их развертыванием в производственной среде, чтобы убедиться, что они не создают новых уязвимостей.

- Регулярное обновление ОС, таких как Linux и Windows, с помощью обновлений и исправлений для системы безопасности : Установка исправлений и обновлений для системы безопасности по мере их появления может помочь в устранении недавно обнаруженных уязвимостей.

- Применение расширенных мер безопасности: Применение расширенных мер безопасности, таких как брандмауэры, системы обнаружения/предотвращения вторжений и антивирусное программное обеспечение для защиты вашей ОС.

- Включение безопасной загрузки : Безопасная загрузка — это функция безопасности Windows, которая предотвращает загрузку вредоносных программ при запуске компьютера. Это помогает гарантировать, что в системе может работать только доверенное программное обеспечение.

- Введение тайм-аутов, которые блокируют экран, если он остается без присмотра : Введение тайм-аутов, которые блокируют экран, если он остается без присмотра, может помочь предотвратить несанкционированный доступ к системе.

Сетевые устройства и сетевой стек

Сетевые порты, устройства и сетевые стеки постоянно подвергаются атакам из-за их подверженности сетевому трафику. Защита сети может помочь вам значительно сократить количество кибератак за счет устранения потенциальных уязвимостей сети.

Вы можете усилить безопасность сети и сетевого стека с помощью:

- Внедрения решения для предотвращения и обнаружения вторжений : Внедрение решения IPS может значительно повысить вашу безопасность, обнаруживая и останавливая попытки несанкционированного доступа.

- Настройка безопасных сетевых брандмауэров : Разрешая только необходимый трафик и блокируя неавторизованный трафик, вы значительно уменьшаете поверхность атаки.

- Удаление ненужных IP-маршрутов и элементов системы доменных имен (DNS) : Удаление любых ненужных IP-маршрутов и элементов DNS может помочь уменьшить поверхность атаки и предотвратить доступ.

- Внедрение отслеживание протокола динамической конфигурации хоста (DHCP) : Отслеживание DHCP действует как брандмауэр между доверенными серверами DHCP и ненадежными хостами. Он проверяет сообщения DHCP из подозрительных источников, отфильтровывает недопустимые сообщения и ограничивает скорость трафика DHCP из ненадежных и надежных источников. Это также дает вам возможность создавать и поддерживать базу данных привязок отслеживания DHCP, содержащую информацию о подозрительных хостах с арендованными IP-адресами.

- Принудительное использование безопасных зашифрованных протоколов: Использование безопасных зашифрованных протоколов, таких как HTTPS и SFTP, может помочь предотвратить перехват и чтение сетевого трафика злоумышленниками.

BIOS и прошивка

Прошивка — это специальное компьютерное программное обеспечение, обеспечивающее низкоуровневый контроль за определенным аппаратным обеспечением устройства. BIOS, сокращение от Basic Input/Output System, представляет собой программное обеспечение, хранящееся на микросхеме памяти на материнской плате. Он предоставляет службы времени выполнения для программ и ОС и выполняет инициализацию в процессе загрузки. Скомпрометированный BIOS может позволить злоумышленнику получить несанкционированный доступ к системе, изменить системные настройки или даже установить вредоносное или другое вредоносное программное обеспечение.

BIOS, сокращение от Basic Input/Output System, представляет собой программное обеспечение, хранящееся на микросхеме памяти на материнской плате. Он предоставляет службы времени выполнения для программ и ОС и выполняет инициализацию в процессе загрузки. Скомпрометированный BIOS может позволить злоумышленнику получить несанкционированный доступ к системе, изменить системные настройки или даже установить вредоносное или другое вредоносное программное обеспечение.

Защита BIOS и встроенного ПО может включать:

- Включение защиты паролем : Установка пароля в BIOS или встроенном ПО может помочь предотвратить несанкционированный доступ к низкоуровневым настройкам системы.

- Отключение ненужных функций : Тонкая настройка BIOS или прошивки может помочь уменьшить поверхность атаки и предотвратить несанкционированный доступ.

- Обновление до последней версии: Регулярное обновление BIOS или микропрограммы до последней версии может помочь устранить недавно обнаруженные уязвимости.

- Включение безопасной загрузки : Безопасная загрузка — это функция безопасности, которая проверяет, подписаны ли микропрограмма, операционная система и другое программное обеспечение криптографическим ключом. Это помогает гарантировать, что в системе может работать только доверенное программное обеспечение.

- Включение TPM (Trusted Platform Module): TPM — это аппаратный компонент, обеспечивающий криптографические функции для защиты конфиденциальных данных, таких как ключи шифрования, пароли и цифровые сертификаты.

Аудит и контроль изменений

Аудит и контроль изменений используются для отслеживания и управления изменениями в системе, а также для обеспечения их авторизации и документирования. Аудит помогает выявлять и отслеживать любые несанкционированные изменения в системе, а контроль изменений используется для управления и документирования любых необходимых изменений в системе.

Аудит при усилении защиты включает:

- Регулярный просмотр системных и сетевых журналов для обнаружения несанкционированного доступа или подозрительной активности

- Мониторинг производительности и способности системы для обнаружения любых потенциальных проблем

- Отслеживание версий и обновлений программного обеспечения

- Аудит соответствия политикам и правилам безопасности

Управление изменениями должно состоять из следующих частей:

- Управление и документирование любых необходимых изменений в системе

- Проверка и утверждение запросов на изменение до их реализации

- Обеспечение того, чтобы изменения не приводили к появлению новых уязвимостей или отрицательно влияли на производительность системы

- Отслеживание изменений конфигурации системы и программного обеспечения

Устаревшие системы

Устаревшие системы считаются более сложными для доступа и более безопасными, поскольку данные, хранящиеся в этих системах, обычно не подключены к облаку. Однако эти системы гораздо более уязвимы для кибератак, чем современное программное обеспечение, поскольку данные в устаревших системах также с меньшей вероятностью будут защищены стандартными отраслевыми протоколами безопасности, что делает их легкой мишенью.

Однако эти системы гораздо более уязвимы для кибератак, чем современное программное обеспечение, поскольку данные в устаревших системах также с меньшей вероятностью будут защищены стандартными отраслевыми протоколами безопасности, что делает их легкой мишенью.

К сожалению, усиление защиты устаревших систем затруднено из-за отсутствия их интеграции с современными системами и недостаточной гибкости системы. Если вы не можете применить типичные меры защиты к своим устаревшим системам из-за отсутствия возможности настройки, рассмотрите возможность полной изоляции ваших устаревших систем от глобальных сетей.

Преимущества усиления защиты системы

Повышение защиты системы дает три основных преимущества:

- Повышенная безопасность: Меньшая поверхность атаки означает меньший риск несанкционированного доступа, утечки данных, спуфинга, программ-вымогателей или вредоносных программ.

- Улучшенная функциональность системы: Усиление защиты системы удаляет ненужные программы, снижая риск неправильной настройки, операционных проблем, компрометации и несовместимости.

- Упрощенное соответствие и аудит: Повышение безопасности системы приводит к уменьшению числа учетных записей и программ и упрощению ИТ-среды. В результате аудит требует гораздо меньше времени и ресурсов.

- Лучшее управление ресурсами: Повышение безопасности системы может означать, что ресурсы используются более эффективно, что может привести к повышению производительности и снижению затрат.

- Улучшенное реагирование на инциденты : Повышение безопасности системы означает уменьшение количества векторов атак, что может упростить обнаружение инцидентов и реагирование на них.

Передовой опыт по усилению защиты системы

Как видите, процесс усиления защиты системы обеспечивает множество преимуществ, в том числе лучшую безопасность, упрощенный аудит и соответствие требованиям, а также улучшенную функциональность системы. Используйте этот контрольный список передовых методов для повышения безопасности вашей системы:

- Создайте и поддерживайте инвентарную запись для каждого актива.

Эта запись поможет вам определить и удалить ненужное оборудование и программное обеспечение. Не забудьте включить базовую конфигурацию каждого актива и записать каждое изменение.

Эта запись поможет вам определить и удалить ненужное оборудование и программное обеспечение. Не забудьте включить базовую конфигурацию каждого актива и записать каждое изменение. - Тщательно проверьте и подтвердите предлагаемые изменения. Убедитесь, что вы авторизовали все изменения и элементы управления доступом перед их проверкой.

- Защитите свои системы с помощью стандартных отраслевых платформ безопасности, таких как тесты CIS и средства управления. Надежные стандарты защиты, такие как CIS Controls, предоставляют действенные и конкретные способы остановить опасные и масштабные кибератаки. Опираясь на передовые исследования и обучение в области кибербезопасности, институт SANS, например, поддерживает средства контроля CIS посредством сертификации, обучения и исследований.

- Регулярная оценка рисков. Оценка рисков — это набор процессов для выявления потенциальных угроз кибербезопасности, анализа связанных рисков и определения соответствующих способов контроля или устранения этих угроз.

Это может помочь вам выбрать критические требования для укрепления системы и пропустить менее важные.

Это может помочь вам выбрать критические требования для укрепления системы и пропустить менее важные. - Разработайте план управления конфигурацией. Полное описание политик, обязанностей, ролей и процедур, которые применяются при управлении конфигурацией ваших систем или при их отклонении от базового уровня, является обязательным.

- Регулярное исправление программного обеспечения. Заманчиво нажать «Напомнить позже», когда вы получаете уведомления о необходимости обновить компьютер или программное обеспечение. Однако регулярное исправление системы безопасности не позволяет киберпреступникам использовать бреши в системе безопасности, поэтому не рекомендуется пропускать или откладывать исправления и обновления.

- Следуйте принципу наименьших привилегий. Также известный как принцип минимальных привилегий, принцип наименьших привилегий представляет собой идею о том, что любая программа, пользователь или процесс должны иметь только минимальные привилегии доступа, необходимые для выполнения их функций.

Например, гостевой учетной записи не требуется доступ к данным о человеческих ресурсах. Точно так же разработчику мобильных приложений не нужен привилегированный доступ к финансовым записям. Есть много преимуществ реализации принципа минимальных привилегий, включая следующие:

Например, гостевой учетной записи не требуется доступ к данным о человеческих ресурсах. Точно так же разработчику мобильных приложений не нужен привилегированный доступ к финансовым записям. Есть много преимуществ реализации принципа минимальных привилегий, включая следующие:- Повышенная безопасность: В 2013 году Эдвард Сноуден слил миллионы файлов Агентства национальной безопасности (АНБ), поскольку у него были права администратора, хотя в первую очередь он отвечал за создание резервных копий базы данных. С тех пор АНБ лишило 90% своих сотрудников полномочий администратора.

- Уменьшенная поверхность атаки: Системы, которые следуют принципам минимальных привилегий или исключают постоянные привилегии, имеют меньшую поверхность атаки, поскольку жизненно важные привилегии ограничены определенными учетными записями, приложениями и процессами. Ограниченное распространение вредоносного ПО: Если вредоносное ПО влияет на вашу систему и ваша система следует принципу минимальных привилегий, раздел, в который оно впервые попало, там и остается.

- Лучшая готовность к аудиту: Объем аудита намного меньше, если проверяемая система следует принципу минимальных привилегий.

- Шифрование конфиденциальных данных . Рекомендуется ввести шифрование как при передаче, так и при хранении, для защиты от несанкционированного доступа.

- Защитите свою сеть :

- Внедрите методы усиления защиты брандмауэра, чтобы свести к минимуму количество открытых сетевых портов, ограничивающих ненужный трафик.

- Внедрить брандмауэр веб-приложений для защиты от веб-атак.

- Используйте безопасные протоколы, такие как HTTPS и SFTP, для защиты передачи данных.

- Реализуйте сегментацию сети, чтобы ограничить область возможного нарушения безопасности.

- Регулярно делайте резервные копии важных данных и проверяйте возможность восстановления резервных копий. Это позволит быстрее восстановить работу в случае взлома.

Руководство по усилению защиты системы: критические рекомендации

Разве не было бы замечательно, если бы наши ноутбуки были такими же безопасными, как Форт-Нокс? Где злоумышленникам так трудно получить доступ к вашим конфиденциальным данным, что они даже не пытаются?

Хотя операционные системы, такие как Microsoft Windows, со временем стали более безопасными, они далеко не неуязвимы. Вот почему предприятия должны проявлять повышенную бдительность в отношении того, как они защищают свои конечные точки. Конечные точки, такие как рабочие станции сотрудников, серверы и облачные виртуальные машины, являются шлюзами в вашу корпоративную сеть, которые могут и будут использоваться злоумышленниками.

Повышение безопасности системы является еще более серьезной проблемой, поскольку все более конфиденциальные устройства перемещаются за пределы защищенной офисной среды, а сотрудники и подрядчики входят в конфиденциальные корпоративные активы с незащищенных или ненадежных личных устройств или корпоративных устройств, которые они используют для смешанного использования, и, следовательно, также имеют высокий уровень риска.

Защищенные системы — это вычислительные системы, защищенные с целью защиты от взлома. Процесс усиления защиты устройств и систем включает в себя устранение или уменьшение уязвимостей. Термин уязвимость относится к недостаткам и недостаткам программного обеспечения, которые могут возникнуть при реализации, настройке, проектировании или администрировании системы. Злоумышленники используют эти уязвимости для взлома устройств, систем и сетей.

Методы усиления безопасности обычно включают блокировку конфигураций, достижение баланса между функциональностью и безопасностью. Управление уязвимостями и контроль изменений — еще один важный компонент этих усилий. В нем представлена видимость и элементы управления, которые помогут вам поддерживать строгий стандарт сборки.

Как усиление защиты системы снижает поверхность атаки? Термин «поверхность атаки» относится ко всем потенциальным недостаткам, которые злоумышленники могут использовать для взлома технологического устройства, системы или сети. Цель инструментов и методов повышения безопасности системы состоит в том, чтобы смягчить как можно больше уязвимостей и уменьшить поверхность атаки.

Цель инструментов и методов повышения безопасности системы состоит в том, чтобы смягчить как можно больше уязвимостей и уменьшить поверхность атаки.

Существует несколько способов возникновения уязвимостей. Например, злоумышленники могут использовать неисправленные микропрограммы и программное обеспечение. Уязвимости паролей, такие как жестко запрограммированные пароли и пароли по умолчанию или любые учетные данные, хранящиеся в виде простого текста, также могут создать уязвимую поверхность для атаки.

Дополнительные распространенные уязвимости включают незашифрованные данные в состоянии покоя или сетевой трафик, отсутствующие или плохо настроенные элементы управления доступом, а также неправильную настройку BIOS, портов, серверов, брандмауэров, маршрутизаторов, коммутаторов или любых других компонентов инфраструктуры. Укрепление системы выявляет эти уязвимости и устраняет их, тем самым минимизируя и, возможно, устраняя поверхность атаки системы.

Преимущества повышения безопасности систем Несмотря на то, что усиление защиты систем требует значительных непрерывных усилий, оно обеспечивает существенные преимущества для организаций. Вот несколько заметных преимуществ:

Вот несколько заметных преимуществ:

- Более высокий уровень безопасности — основная цель методов и инструментов повышения безопасности системы — уменьшить поверхность атаки. Это приводит к значительному снижению риска вредоносных программ, несанкционированного доступа, утечки данных или других злонамеренных действий.

- Улучшенная функциональность системы — передовой опыт повышения надежности системы часто включает сокращение количества программ и функций. Это приводит к меньшему количеству операционных проблем, снижению вероятности неправильной настройки, которая может повлиять на работу пользователя, меньшему количеству несовместимостей, а также уменьшению количества кибератак, которые сами по себе наносят ущерб функциональности пользователя.

- Упрощенное соответствие требованиям и аудит — методы повышения надежности системы могут помочь превратить сложную среду в более простую с меньшим количеством программ и учетных записей и стабильной, предсказуемой конфигурацией.

Это обеспечивает более простую и прозрачную среду, которую легче отслеживать и проверять.

Это обеспечивает более простую и прозрачную среду, которую легче отслеживать и проверять.

Эта стратегия направлена на обеспечение безопасности операционной системы рабочей станции или сервера. Вы можете поддерживать усиленное состояние операционной системы, автоматизируя обновления и исправления. Хотя операционные системы также являются формой программного обеспечения, защита операционной системы отличается от обычной защиты приложений тем, что здесь программное обеспечение отвечает за предоставление разрешений другим приложениям.

К методам повышения безопасности операционной системы относятся:

- Применение последних обновлений, выпущенных разработчиком операционной системы (например, Microsoft, Apple)

- Включение встроенных функций безопасности, таких как Microsoft Defender, или использование стороннего программного обеспечения EPP/EDR

- Удаление ненужных драйверов и обновление используемых

- Ограничение периферийных устройств, которые разрешено подключать

- Шифрование основного диска с помощью аппаратного TPM

- Включение безопасной загрузки

- Ограничение прав доступа к системе

- Использование биометрии или аутентификации FIDO поверх паролей

Дополнительные методы защиты серверных систем включают в себя создание надежной политики паролей, защиту конфиденциальных данных с помощью шифрования AES или дисков с самошифрованием, внедрение технологии отказоустойчивости встроенного ПО и многофакторную аутентификацию.

Это включает реализацию программных мер безопасности для защиты любого стандартного или стороннего приложения, установленного на сервере. В то время как защита серверов направлена на защиту серверной системы в целом, защита приложений направлена на защиту конкретных приложений, таких как веб-браузеры, программы для работы с электронными таблицами или специализированное программное обеспечение.

Методы защиты приложений могут включать:

- Разрешение установки только из доверенных репозиториев приложений, таких как Microsoft Store

- Автоматические исправления стандартных и сторонних приложений

- Брандмауэры, антивирусы и программы защиты от вредоносного или шпионского ПО

- Программное шифрование данных

- Приложения для шифрования и управления паролями, такие как LastPass

Этот подход защищает коммуникационную инфраструктуру для нескольких систем и серверов. Вы можете добиться защищенного состояния сети, внедрив систему предотвращения или обнаружения вторжений (IPS/DPS), которая идентифицирует подозрительный сетевой трафик.

Вы можете добиться защищенного состояния сети, внедрив систему предотвращения или обнаружения вторжений (IPS/DPS), которая идентифицирует подозрительный сетевой трафик.

Эти методы защиты сети в сочетании с IPS или IDS могут помочь уменьшить поверхность атаки сети:

- Правильная настройка сетевых брандмауэров

- Аудит сетевых правил и прав доступа

- Отключение ненужных сетевых портов и сетевых протоколов

- Отключение неиспользуемых сетевых служб и устройств

- Шифрование сетевого трафика

- Системы предотвращения и обнаружения вторжений (IPS/IDS)

Это процесс защиты содержимого цифровой базы данных, а также системы управления базой данных (СУБД), которая позволяет пользователям хранить и анализировать данные в базе данных.

Методы защиты базы данных могут включать:

- Ограничение административных привилегий

- Реализация политик управления доступом на основе ролей (RBAC)

- Поддержание регулярных обновлений программного обеспечения для базы данных и СУБД

- Ограничение ненужных функций базы данных

- Блокировка учетных записей базы данных с подозрительной активностью входа

Важным первым шагом при усилении защиты системы является установление базового уровня. Базовый уровень — это усиленное состояние системы, к которому вы должны стремиться, а затем контролировать систему, чтобы обнаруживать любые отклонения от этого усиленного состояния.

Базовый уровень — это усиленное состояние системы, к которому вы должны стремиться, а затем контролировать систему, чтобы обнаруживать любые отклонения от этого усиленного состояния.

Обычно базовый уровень усиления защиты определяется с помощью контрольного показателя — набора передовых методов обеспечения безопасности, предоставленных исследователями в области безопасности. Существует множество справочных источников для контрольных показателей безопасности, включая Институт SANS, Национальный институт стандартов и технологий (NIST), Microsoft и Oracle. В Интернете также есть множество руководств и форумов, посвященных передовым методам повышения безопасности. Однако эти разные источники могут давать противоречивые рекомендации в непоследовательном формате.

Какой контрольный показатель следует использовать? Многие организации сосредотачивают свои базовые показатели защиты на тестах Internet Security Center (CIS). CIS Benchmarks — это набор передовых стандартов конфигурации, разработанный на основе консенсуса различных экспертов по кибербезопасности.

Доступно более 100 эталонных тестов, охватывающих большинство операционных систем, серверного программного обеспечения, баз данных, программного обеспечения для настольных компьютеров, принтеров и общедоступной облачной инфраструктуры. Благодаря широкому охвату и высокому авторитету тесты CIS являются идеальной отправной точкой для укрепления безопасности ваших систем.

Использование эталонного теста для повышения надежности ваших системПервым шагом к использованию эталонного теста является оценка целевой системы, чтобы понять, насколько текущая конфигурация соответствует соответствующему эталонному тесту CIS. Эта первоначальная оценка позволяет определить области, в которых система не соответствует требуемому базовому уровню защиты.

Оценка вручную может занять много времени, особенно для сложных систем, но для многих эталонных тестов CIS были разработаны автоматизированные инструменты, которые позволяют вам тестировать системы автоматически.

На основании оценки вам следует изменить конфигурацию системы, чтобы она соответствовала рекомендациям по безопасности.

Текущая оценкаПовышение безопасности системы для соответствия эталонным стандартам — это только первый шаг. Вы должны проводить периодические последующие оценки, чтобы убедиться, что система по-прежнему соответствует базовому уровню усиления. Любые изменения конфигурации или файла могут сделать его уязвимым для атаки.

Для поддержания защищенного состояния необходимо постоянно переоценивать и исправлять любые изменения в системе, нарушающие контрольный показатель безопасности.

Контрольный список 8-этапной защиты системы Защита системы отличается в зависимости от вычислительной системы, и могут быть разные процедуры защиты для каждого компонента одной и той же системы (например, для BIOS, операционной системы и базы данных, работающих на одном и том же компьютере). машина). Однако существуют общие задачи по укреплению безопасности, применимые к большинству вычислительных систем. Вот список наиболее важных задач:

Вот список наиболее важных задач:

- Управление доступом — обеспечить физическую безопасность системы и информирование персонала о процедурах безопасности. Настройте пользовательские роли и надежные пароли. Удалите ненужных пользователей операционной системы и избегайте использования учетных записей root или «суперадминистратора» с чрезмерными привилегиями. Ограничение членства в группах администраторов. Предоставляйте повышенные привилегии по мере необходимости.

- Контроль сетевого трафика — установка защищенных систем за брандмауэром или, если возможно, изолирована от общедоступных сетей. Для подключения требуется VPN или обратный прокси. Шифруйте сообщения. Установите правила брандмауэра, чтобы ограничить доступ к известным диапазонам IP-адресов.

- Исправление уязвимостей — поддерживайте операционные системы, браузеры и любые другие приложения в актуальном состоянии и применяйте все исправления безопасности. Следите за рекомендациями по безопасности от поставщиков и последними CVE.

- Удаление ненужного ПО — удалить все ненужное программное обеспечение, удалить избыточные компоненты операционной системы, отключить ненужные службы и отключить любой компонент или функцию приложения, которые не требуются и могут расширить поверхность угроз.

- Текущий мониторинг — регулярный просмотр журналов на предмет аномальной активности с особым вниманием к аутентификации, доступу пользователей и повышению привилегий. Зеркальное отображение журналов в отдельном месте для защиты целостности журналов и предотвращения несанкционированного доступа. Выполняйте регулярное сканирование уязвимостей и вредоносных программ и, если возможно, проводите внешний аудит или тест на проникновение.

- Безопасная связь — шифровать передачу данных с помощью надежных шифров. Закройте все сетевые порты, кроме основных, и отключите небезопасные протоколы, такие как SMBv1, Telnet и HTTP.

- Регулярные резервные копии — защищенные системы по определению являются конфиденциальными ресурсами и должны регулярно создаваться резервные копии с использованием правила 3-2-1 (три копии резервной копии на двух типах носителей, одна копия хранится за пределами площадки).

- Защитите удаленные сеансы — если вы должны разрешить SSH, убедитесь, что он использует безопасный пароль или сертификат, не используйте порт по умолчанию и отключите повышенные привилегии для доступа по SSH. Отслеживайте журналы SSH, чтобы выявить аномальное использование или повышение привилегий.

Повышение прочности системы является сложной и трудоемкой задачей. К сожалению, зачастую недостаточно предотвратить доступ хакеров к конфиденциальным ресурсам компании. Большинство вредоносных программ исходит от пользователей, которые нажимают на электронные письма, загружают файлы и посещают веб-сайты, которые без их ведома загружают вирусы в их системы. Оказавшись внутри операционной системы, злоумышленники могут легко получить доступ к привилегированной информации.

Чтобы бороться с этим, некоторые предприятия блокируют устройства пользователей, чтобы они не могли выходить в Интернет, устанавливать программное обеспечение, удаленно печатать документы и т. д. Однако это делает сотрудников и, следовательно, бизнес гораздо менее продуктивными. Это также невероятно расстраивает людей, которые просто пытаются выполнять свою работу. В результате пользователи иногда пытаются обойти эти ограничения, не понимая последствий.

д. Однако это делает сотрудников и, следовательно, бизнес гораздо менее продуктивными. Это также невероятно расстраивает людей, которые просто пытаются выполнять свою работу. В результате пользователи иногда пытаются обойти эти ограничения, не понимая последствий.

Поэтому ИТ-команды, пытающиеся укрепить ОС конечных устройств, постоянно сталкиваются с проблемами безопасности и производительности, особенно в 2021 году, когда большая часть рабочей силы работает удаленно.

Еще один способ подумать об усилении защиты системы с помощью Perception Point Advanced Browser Security Сеть стала предпочтительной поверхностью для атак киберпреступников. Таким образом, обеспечение доступа пользователей в Интернет при одновременной защите от веб-атак является наиболее постоянной проблемой безопасности, с которой сегодня сталкиваются организации. Одним из способов защиты корпоративных сетей и систем является защита корпоративного браузера, гарантирующая, что никакое вредоносное содержимое никогда не проникнет в конечную точку.

Perception Point Advanced Browser Security обеспечивает безопасность корпоративного уровня в стандартных браузерах, таких как Chrome, Edge и Safari. Решение сочетает расширенное обнаружение угроз с управлением на уровне браузера и элементами управления DLP, предоставляя организациям любого размера беспрецедентную возможность обнаруживать, предотвращать и устранять веб-угрозы, включая изощренные фишинговые атаки, программы-вымогатели, эксплойты, Zero-Days и многое другое.

Благодаря преобразованию корпоративного браузера в защищенную рабочую среду доступ к конфиденциальной корпоративной инфраструктуре и приложениям SaaS защищен от потери данных и внутренних угроз. Решение легко развертывается на конечных точках через расширение для браузера и управляется централизованно с облачной консоли. Нет необходимости туннелировать/прокси-трафик через точку восприятия.

Комплексная управляемая служба реагирования на инциденты доступна для всех клиентов круглосуточно и без выходных.

Эта запись поможет вам определить и удалить ненужное оборудование и программное обеспечение. Не забудьте включить базовую конфигурацию каждого актива и записать каждое изменение.

Эта запись поможет вам определить и удалить ненужное оборудование и программное обеспечение. Не забудьте включить базовую конфигурацию каждого актива и записать каждое изменение. Это может помочь вам выбрать критические требования для укрепления системы и пропустить менее важные.

Это может помочь вам выбрать критические требования для укрепления системы и пропустить менее важные. Например, гостевой учетной записи не требуется доступ к данным о человеческих ресурсах. Точно так же разработчику мобильных приложений не нужен привилегированный доступ к финансовым записям. Есть много преимуществ реализации принципа минимальных привилегий, включая следующие:

Например, гостевой учетной записи не требуется доступ к данным о человеческих ресурсах. Точно так же разработчику мобильных приложений не нужен привилегированный доступ к финансовым записям. Есть много преимуществ реализации принципа минимальных привилегий, включая следующие:

Это обеспечивает более простую и прозрачную среду, которую легче отслеживать и проверять.

Это обеспечивает более простую и прозрачную среду, которую легче отслеживать и проверять.